تحليل تقني لهجوم ديسمبر 2015 على شبكة الكهرباء الأوكرانية

يمثل هجوم ديسمبر 2015 على شركات توزيع الكهرباء في أوكرانيا أول حادثة موثقة عالميًا تم فيها إحداث انقطاع كهربائي واسع النطاق نتيجة عملية سيبرانية منسقة استهدفت أنظمة التحكم الصناعية

تكمن أهمية الحادثة في انتقال التأثير من المجال الرقمي Cyber Domain إلى المجال الفيزيائي Physical Domain، مما يجعلها نموذجًا تطبيقيًا للهجمات السيبرانية-الفيزيائية Cyber-Physical Attacks.

يهدف هذا التحليل إلى دراسة البنية المستهدفة، وسلسلة القتل السيبرانية Cyber Kill Chain، والآليات التقنية المستخدمة، وتأثيرها الهندسي على استقرار الشبكة الكهربائية.

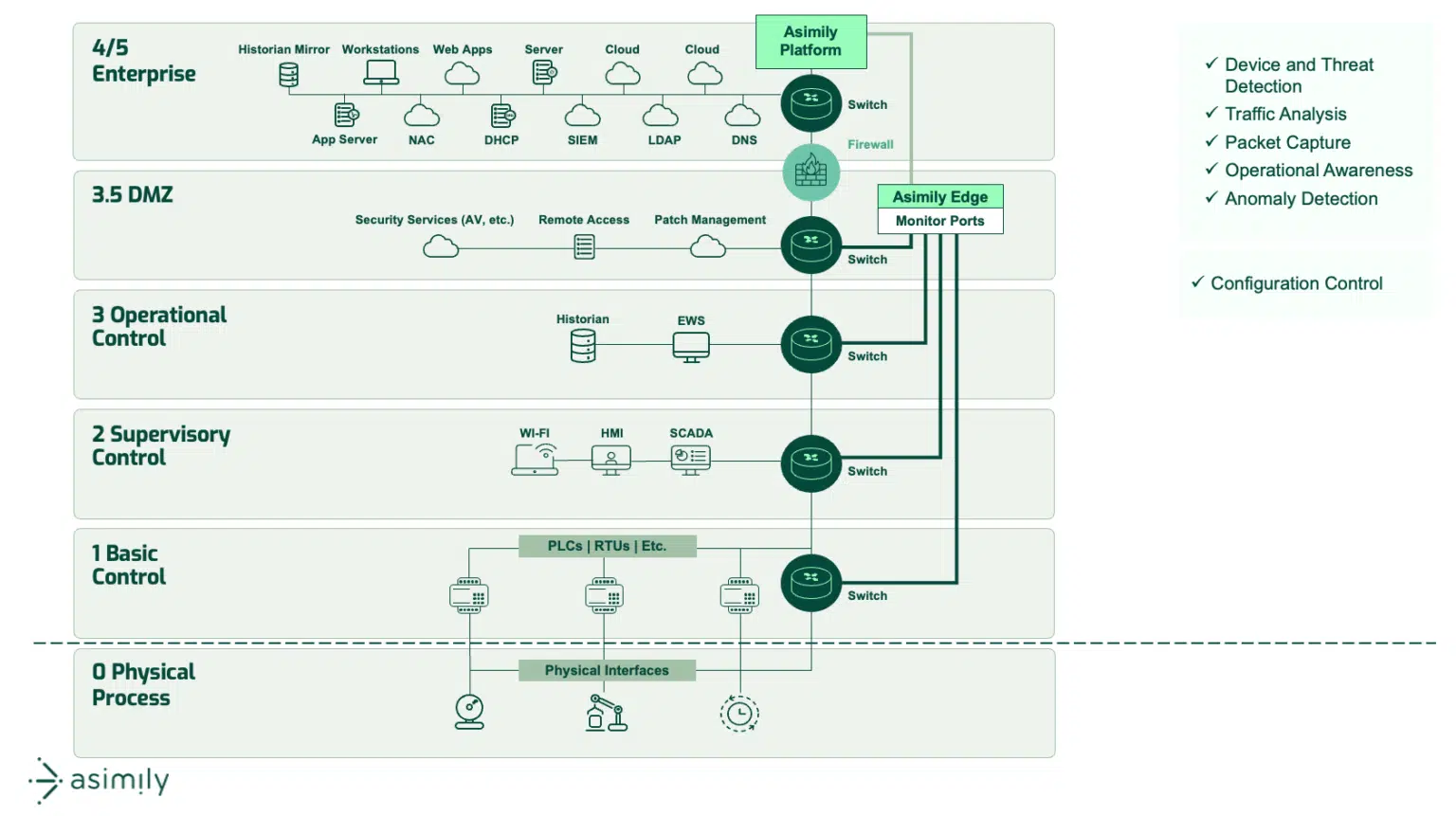

البنية المعمارية لنظام الطاقة المستهدف :

تعمل شبكات توزيع الكهرباء عبر بنية هرمية تشمل:

- .مراكز تحكم إقليمية

- خوادم SCADA.

- واجهات تشغيل HMI.

- وحدات تحكم منطقية PLCs.

- وحدات طرفية بعيدة RTUs.

- محطات تحويل Substations.

- قواطع كهربائية Circuit Breakers.

- تستخدم هذه الأنظمة بروتوكولات صناعية مثل IEC 101 و IEC 104 لإرسال أوامر فتح/إغلاق القواطع ونقل القياسات.

تقليديًا، تفصل هندسة الأمن بين:

- شبكة IT (الأنظمة الإدارية)

- شبكة OT (التحكم التشغيلي)

غير أن التحقيقات أظهرت وجود قنوات اتصال سمحت بانتقال التهديد من IT إلى OT.

مكونات أنظمة SCADA الرئيسية :

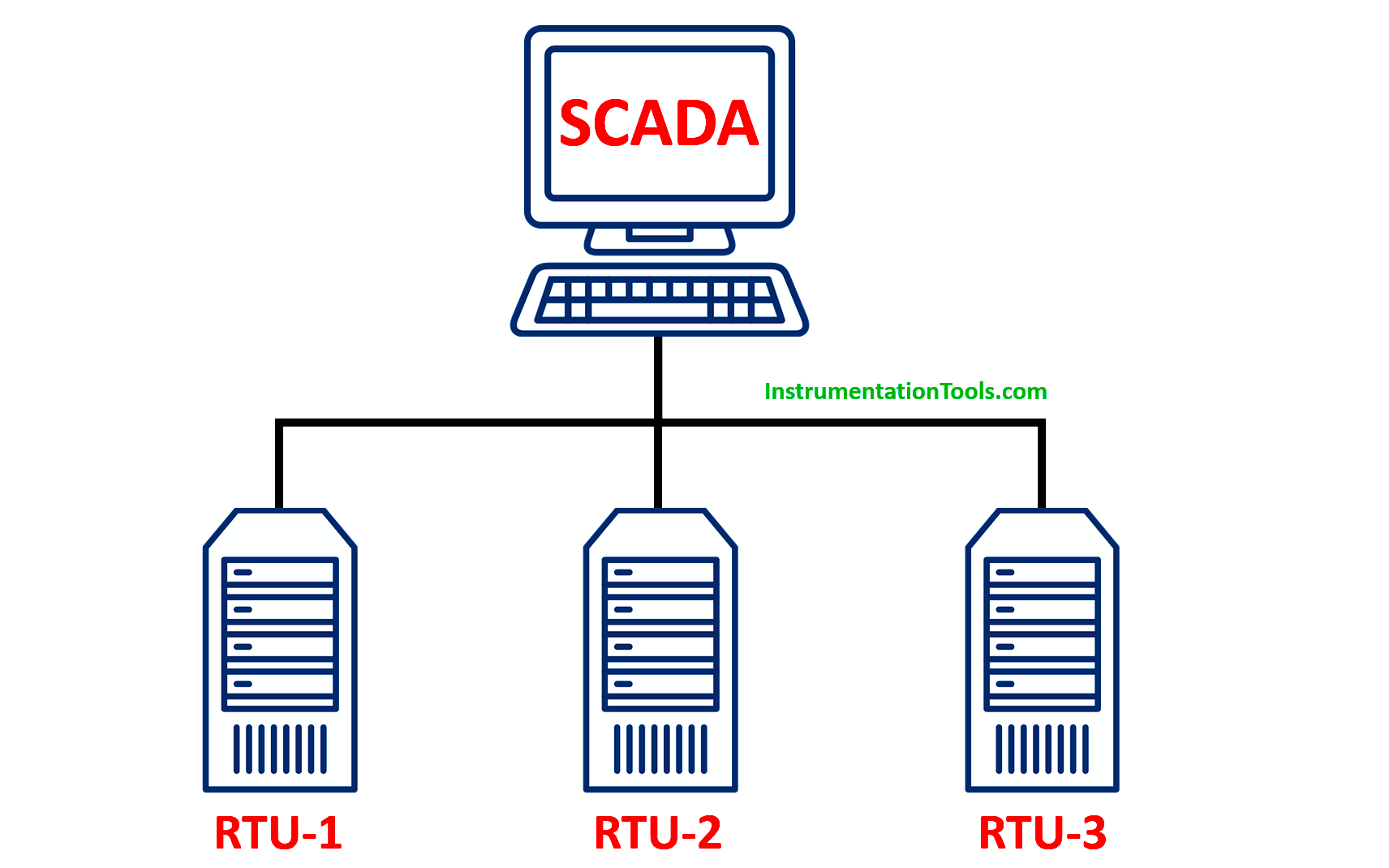

- وحدات التحكم الميدانية (RTU/PLC): Remote Terminal Units وProgrammable Logic Controllers. تقوم بقراءة الإشارات من الحساسات وتنفيذ الأوامر المحلية.

- واجهة الإنسان-الآلة (HMI): شاشات تعرض البيانات في الوقت الفعلي وتسمح بالتدخل اليدوي.

- الخادم الرئيسي (MTU): يجمع البيانات من جميع الوحدات ويرسل الأوامر.

شكل 1: عمارة نظام SCADA التقليدية (من Instrumentation Tools، 2023). يظهر تدفق البيانات من المستوى الميداني إلى المركزي.

نموذج Purdue لأنظمة ICS :

يُستخدم نموذج Purdue Model لتصنيف طبقات أنظمة التحكم الصناعي إلى 6 مستويات، مما يساعد في فهم نقاط الضعف:

| المستوى | الوصف | الأمثلة |

|---|---|---|

| 0 | العملية الفيزيائية | المحطات الفرعية، القواطع، المولدات |

| 1 | التحكم المباشر | PLC وRTU |

| 2 | الإشراف المحلي | HMI وSCADA المحلية |

| 3 | عمليات المصنع | خوادم الإنتاج |

| 4 | الشبكة الإدارية | ERP وأنظمة الأعمال |

| 5 | الشبكة الخارجية | الإنترنت والـ VPN |

شكل 2: نموذج Purdue Model لأمن ICS (من Claroty، 2021). يوضح الفصل بين الشبكات التشغيلية والإدارية.

في أوكرانيا عام 2015، كانت الشبكات غير مفصولة جيداً بين المستويات 3-5، مما سمح للمهاجمين بالحركة الجانبية من الشبكة الإدارية إلى التشغيلية.

السياق التقني لشبكة الكهرباء الأوكرانية قبل الهجوم :

كانت الشركات المتضررة (Prykarpattyaoblenergo، Kyivoblenergo، Chernivtsioblenergo) تستخدم أنظمة SCADA تقليدية تعتمد على بروتوكولات DNP3 وModbus. كانت الشبكات متصلة جزئياً بالإنترنت عبر VPN للوصول عن بعد، ولم تكن محمية بفصل شبكي صارم Air-Gapping. هذا التصميم الشائع في ذلك الوقت جعلها عرضة للهجمات الجانبية.

طريقة تنفيذ الهجوم: تحليل خطوة بخطوة

استمر التحضير للهجوم من ربيع 2015 حتى يوم التنفيذ في 23 ديسمبر. كان الهجوم متعدد المراحل، مدروساً بدقة، واعتمد على "human-in-the-loop" (تدخل بشري مباشر).

شكل 3: خط زمني لعملية BlackEnergy 2015 من SOC Prime

وصف الحادثة التقني

بدأ الهجوم في ربيع 2015 بحملات phishing مستهدفة spear-phishing ضد موظفي شركات Prykarpattyaoblenergo، Kyivoblenergo، وChernivtsioblenergo. أدى فتح مرفقات Excel/Word المصابة إلى تثبيت BlackEnergy 3، وهي برمجية خبيثة متعددة الوحدات modular trojan.

في 23 ديسمبر 2015، نفذ المهاجمون العملية الرئيسية:

- سرقة بيانات الاعتماد عبر keylogging وnetwork sniffing.

- الدخول إلى شبكة OT عبر VPNs وأدوات الوصول عن بعد.

- التحكم اليدوي في Human-Machine Interfaces HMIsلفتح أكثر من 50 قاطع دائرة circuit breakers في 30 محطة فرعية.

- تعطيل أنظمة الطاقة الاحتياطية UPS وشن هجوم Denial-of-Service هاتفي TDoSعلى مراكز الاتصال.

- نشر KillDisk لمحو البيانات وتعديل firmware الـ serial-to-ethernet converters لتعطيل الاتصال المتسلسل.

أدى ذلك إلى انقطاع الكهرباء عن 225,000-230,000 عميل لمدة تتراوح بين ساعة وست ساعات. استعادت الشركات الخدمة يدوياً.

| المرحلة | التقنية المستخدمة | التأثير |

|---|---|---|

| الدخول الأولي | Spear-phishing + BlackEnergy 3 | تثبيت backdoor |

| الحركة الجانبية | Valid Accounts + VPN | الوصول إلى OT |

| التنفيذ | Unauthorized Command Messages | فتح القواطع |

| التدمير | KillDisk + Firmware Modification | تعطيل الاستعادة |

التحليل التقني:نموذج MITRE ATT&CK لأنظمة ICS

يُصنف الهجوم ضمن حملة C0028 في إطار MITRE ATT&CK لأنظمة ICS. هذه أبرز التقنيات:

- T0865: Spearphishing Attachment – الدخول الأولي عبر مرفقات.

- T1078: Valid Accounts – استخدام بيانات اعتماد مسروقة.

- T0855: Unauthorized Command Message – إصدار أوامر غير مصرحة لفتح القواطع.

- T0809: Data Destruction – KillDisk لمحو السجلات.

- T0857: System Firmware – تعديل firmware الأجهزة الميدانية.

تميز الهجوم بـ "human-in-the-loop"، حيث قام المهاجمون بتشغيل الأوامر يدوياً بدلاً من الاعتماد على malware آلي (على عكس Industroyer في 2016).

النهاية

نكون هنا انتهينا من شرح الهجوم بالكامل

وفقط اذا واجهتك اي مشكلة او اي سؤال تقدر تتكلم من خلال الجروب العام في تيلجرام من هنا

او اذا واجهتك مشكلة في الموقع او تريد اجابة سريعة يمكنك الذهاب الى اخر صفحة في الموقع ستجد صفحة اتصل بنا موجودة يمكنك ارسالة لنا مشكلتك , وسيتم الرد عليها بسرعة جدا ان شاء الله

وهنكون شاكرين لك انك تدعوا اصدقائك للأستفادة معك .

كان معكم محمد من فريق HiddenLock .