الفصل : 3

العنوان : إجراء التقييمات الأمنية (Performing Security Assessments)

ادوات فهم الشبكة Network Reconnaissance) Tool)

ادوات فهم الشبكة , حيث انت لم تكون تريد اختراق شبكة فلا بد من ان تكون لديك المعلومات الكافية للشبكة بحيث تقوم بعمل discovry او اكتشاف للشبكة , بحيث تعرف اهم اساسيات الشبكة مثلا :

- معرفة الاجهزة الموجودة

- عنواين الاجهزة من حيث ال IP وال MAC

- اماكن هذه الاحهزة

- الاجهزة الموصلة ببعض , بحيث تعرف اين الجهاز المربوط بسيرفر 3 او اين الرواتر الموصل لشبكة 192.41.51.6 طبعا هذا بيكون مثال

- خريطة الشبكة بالكامل

والكثيييييييييير جدا

بحيث من يقوم باستخدام هذه الادوات هم ال THREAT ACTOR و SEC PROESSIONALS بحيث اللي يسبق هو اللي يفوز , ويوجد مصطلح اخر لهذا الفعل وهو ال Topology Discover بحيث المصطلح قادم من اجل اكتشاف خريطة الشبكة , ويوجد مصطلح اخر وهو ال Footprinting حيث يعمل على Scanning For Hosts

لكي اقوم بعمل ال Topology Discover سيكون لدي طريقين , بحيث يا اما من خلال command line tools او Tools انت تقوم بتثبيتها :

أدوات سطر الأوامر (command line tool)

بحيث بالفعل يكون في الجهاز تلقائيا توجد ادوات في التيرمينال او ال cmd يكون فيها ادوات تساعدك على اكشتاف الشبكة وجمع معلومات عنها ,بحيث في البداية سنتكلم عن ال Topology Discover او اكتشاف الشبكة , بحيث من هذه الادوات هي :

ipconfig

تقريبا سمعت بها , بحيث هي خاصة باجهزة ال windows في ال cmd , بحيث تقوم هي باستعراض معلومات حول ال net interface , بحيث ال net interface هو كرت الشبة اللي يكون موجود في الجهاز , بحيث تقوم باستخراج معلومات مثل ال ip و mac و ip router وايضا نوع كرت الشبكة ورقمه واسمه ومن اي شركة , طبعا يمكنك تركيب اكثر من كرت الشبكة , لذلك هو ياتي لك بكل كروت الشبكة الموجودة في جهازك

ifconfig

وهو مثل ال ipconfig ولكن خاص بانظمة اللينكس

ping

وهذا الامر مهم جدا , بحيث عندما تريد ان تتاكد من ان جهاز ما يستطيع ان يتواصل معك او تستطيع ان تصل له , يعني مثلا موقع جوجل , بحيث هو سيرفر يعني جهاز له ايبي , بحيث انت تريد ان تتاكد هل تستطيع ان تتواصل او الوصول الى الموقع او السيرفر ولا لا , بحيث مثال :

*ping 8.8.8.8 (عنوان سيرفر جوجل )

PING 8.8.8.8 (8.8.8.8) 56(84) bytes of data.

64 bytes from 8.8.8.8: icmp_seq=1 ttl=53 time=466 ms

64 bytes from 8.8.8.8: icmp_seq=2 ttl=53 time=263 ms

64 bytes from 8.8.8.8: icmp_seq=3 ttl=53 time=160 ms

64 bytes from 8.8.8.8: icmp_seq=4 ttl=53 time=60.6 ms

64 bytes from 8.8.8.8: icmp_seq=5 ttl=53 time=412 ms

64 bytes from 8.8.8.8: icmp_seq=6 ttl=53 time=203 ms

64 bytes from 8.8.8.8: icmp_seq=7 ttl=53 time=200 ms

64 bytes from 8.8.8.8: icmp_seq=8 ttl=53 time=193 ms

64 bytes from 8.8.8.8: icmp_seq=9 ttl=53 time=324 ms

64 bytes from 8.8.8.8: icmp_seq=10 ttl=53 time=502 ms

64 bytes from 8.8.8.8: icmp_seq=11 ttl=53 time=35.8 ms

--- 8.8.8.8 ping statistics ---

11 packets transmitted, 11 received, 0% packet loss, time 10007ms

بحيث لو نشوف النتائج ده , هنشوف ان حجم الpacket هو 64 ومسخدم البروتوكول ال icmp وال ttl ب 53 , ولكن ما هو ال ttl اصلا :

ttl

بحيث لما ال packet بتطلع فيها بتعدي على اكثر من router او ممكن نسميهم hops , فلو كان في hop خربان او معطل المشكلة ان الداتا مش هتوقف الى لما توصل لل destination لذلك بما ان ال hop ده معطل اللي هو يعتبر طريق جديد لل destination كده الداتا هتطر انها ترجع تاني وتروح لل hops للاخرى , وتدخل في hops هي دخلتها قبل كده , معناه انها بتكون في حلقة متكررة للابد , لذلك فان ال ttl تاتي بعدد بحيث يكون عدد ال hops اللي هي بتعدي عليهم , يعني لو مثلا عدي على hop1 بتقل ال ttl وبتكون بالنسبة لهذه النتائح 52 , وهكذا بحيث اذا حدثت حلقة تكرار تنتهي ال ttl ولا يتم ارسال ال packet

حيث هذا الامر يعمل باستخدام بروتوكول ال ICMP , حيث ببساطة شديدة يقوم بارسال رسائل لل distination ولو قبلها واستلمها معناه انه بامكانه انه يتواصل معك , ويعمل في كلا النظامين لينكس وويندوز

Arp

بحيث هذا الامر مهم جدا , بحيث انت عندما تريد ان تقوم بارسال رسالة ببسطة يجب ان يكون لديك عنوان ال ip وال mac بحيث من الازم جدا وجودهما , ولكن لو انت مثلا لم يكن لديك ال mac ومعك الايبي فقط تكون هنا مشكلة , بحيث ال Arp هو بروتوكول من الاساس ,لذلك الجهاز يقوم باستخدامه وارسال رسالة broudcast وهذا النوع من الرسالئل بحيث تقوم بارسالرسالة للكل اللي في الشبكة , بحيث محتوى الرسالة "من صاحب هذا الايبي " فيقوم جهاز صاحب الايبي بالرد + يكون معه ال mac بحيث ايضا عندما تريد ارسال رسالة لشخص لابد ايضا ان يكون في محتوى ال packet ال ip الخاص بك وال mac الخاص بك , فهنا نكون حصلنا على ال mac

بحيث هذا البروتوكول له command line بحيث يقوم بعرض ال ip وال mac الخاصة بالاجهزة اللي انت تواصلت معاهم , بحث بعد عملية ال arp يتم حفظ ال mac وال ip في ما يسمى بال Arp Table , ويستخدم في كلا النظامين الويندوز واللينكس

معلومة مهمة

لو انت مش عارف ال mac وال ip او متلخبط فسنقوم بذكر مثال هيبسط ليك كل شئ

ip

ال ip مثل بطاقة المدنية الخاصة بك وانت في الدولة , بحيث لو انت سافرت لدولة اخرى ستحصل على غيرها , لن تكون نفس البطاقة

mac

ال mac مثل ال passport اللي انت من خلاله بتتنقل فيه لك مكان في العالم , بحيث هو لا يتغير ابدا هذا الجواز الخاص بك او الهوية الخاصة به

يعني الخلاصة ال ip هو عنوان ولكن يكون في الشبكة عندما تذهب الى غيرها ال ip بيتغير , والماك عنوان لا يتغير , بحيث يكون الماك ملصق على كرت الشبكة الخاصة بك

هذا كان سريعا عن المفهومين

هنا كنا نتكلم عن ال Topology Discover وال COMMAND LINE الخاصة به , سنتتقل الى ال Router Configuration بحيث اقوم باستخراج معلومات حول اعدادت اجهزة التوجيه , بحيث سريعا نقوم بشرح ما هو ال router :

بحيث هو جهاز من خلال استطيع الوصول الى شبكات اخرى بحيث يكون هو مربوط بشبكة 1 وبشبكة 2 وبشبكة 3 , بحيث من خلال توصيل الى احد منافذه كابل الخاص بكل سويتش اللي يكون رابط الشبكة كلها , وهنا يقدر يرسل من هنا الى هناك , ولو فكرنا قليلا ان فكرة الانترنت هي اساسا مبنية على هذه الفكرة بحيث شبكة مربوطة بشبكة اخرى , ولكن بطريقة ضخمة وكبيرة جدا , وطبعا الرواتر يكون لديه ما يسمى بشئ اسمه ال routing table بحيث هذا الجدول من خلال هو من يقوم من خلاله بتوصيل الشبكات مع بعضها , وخلق مسارات وما هو اقرب مسار لكل شبكة وما الى ذلك , بحيث هذا الجدول هو فيه عنوانين الشبكة المربوطة فيه

بعد ان تعرفنا على الراوتر يوجد لدينا ال command line الخاصة به بحيث اللي تقوم بتزويدي بالمعلومات عنه , بحيث من هذه الادوات هي :

route

بحيث يقوم بعرض ال routing table , ويكون لديه option اخر بجانبه بالنسبة للويندوز ولكن بالنسبة للينكس لا عادي اكتب الامر فقط وخلاص

tracert

بحيث يقوم بعمل تعقب للرسالة وهي رايحة لل destination , بحيث لما تريد ان تذهب سيرفر جوجل , بالطبع انت لست مربوط به مباشرة , بحيث انت تكون مربوط بالكثير من الروترات التي تقوم بارسالك الى هناك , لذلك هذا الامر يقوم بعرض هذه الروترات والمسار كله ,بحيث ايضا يكتب عدد الروترات اللتي انت من خلالها تذهب لل destination , بحيث يعرض الايبي الخاص بهم , طبعا عندما تقوم بتنفيذ الامر احيانا ستجد علامة النجمة * بدل الايبي الخاص بالراوتر , بحيث يكون محمي هذا الراوتر من اظهار الايبي الخاص به عندما تتم هذه العملية , هذا الامر مخصص لانظمة الويندوز

tracert

مثل ال tracert ولكن خاص بانظمة اللينكس

ملحوظة

ال hop هو عدد ال routers يعني لو الجهاز الخاص بنا عدى من 22ip مثلا معناه انه عدى من 22hop يعني عدى من 22router

pathping

حيث هو نفس ال ping , ولكن مع معلومات اكثر , يعني مثلا يعطيك ال path او المسار اللي بينك وبين ال destination مثل ال tracert

نكون هنا انتهينا من ال command line اللي بتاتي تلقائيا مع الجهاز , ولكن ماذكرناه الا القليل من هذه الاوامر , لذلك يوجد موقع خاص بالويندوز وواحد خاص بالينكس , يعرض فيه جميع اوامر الانظمة بالكامل , يمكنم استخدامه اذا اردتم :

من اجل ويندوز (docs.microsoft.com/en-us/windows-server/administration/windows-commands/windows-commands) بحيث هذا من الشركة نفسها

من اجل لينكس (linux.die.net/man)

الان دعنا نتحدث عن الدوات التي انت تقوم بتحميلها , وبالطبع هذه الادوات تتفوق بكثير عن الادوات التلقائية التي تاتي بالنظام , ومن هذه الادوات هم

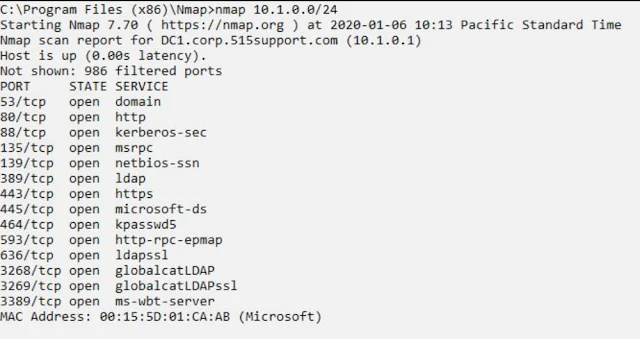

NMAP

الاداة الاشهر على الاطلاق , بحيث ممكن نقول ip scanner او port scanner لانها بالفعل تعد من اهم واشهر الادوات الخاص بال scanning بالنسبة للشبكات , وهي اداة free ومفتوحة المصدر , هي اداة cli ولكن يوجد لها نسخة اخرى gui التي تسمى znmap , الاداة تقوم بكل شئ تقريبا في الفحص لتجميع معلومات عن الشبكة , وطبعا بامكان ال firewalls بمنعها

ال syntex الخاص بالاداة

بحيث بكل بساطة تقوم انت بكتابة ال ip او ال ipsubnet الخاص بالشبكة , بحيث هو اللي يجمع جميع اجهزة الشبكة الكامل

الاداة تعمل على ارسال ping بحيث تقوم بارسال tcp ack على port ال 80 وال 443 لترى هل ستقوم الاجهزة بالرد عليها ولا لا

مثال للامر

nmap 10.1.0.0/24

بحيث تقوم بعرض لك الاجهزة الموجودة في الشبكة بل وايضا البورتات الخاصة بالاجهزة

|

| nmap 10.1.0.0/24 |

يمكننا من خلال هذه الاداة عمل service discovry او اكتشاف الخدمات , بحيث يمكنك ان تعرف الخدمات التي تعمل في كل جهاز , والبحث عن نقطة ضعف هذه الخدمة ختى يمكنك استغلالها , حيث في هذه اللحظة نبدا في استخدام ال options الخاصة بالاداة , بحيث هو :

(-sS )

*بحيث هو ال option الخاص في عرص ال services المفتوحة في الاجهزة , لو اردنا مثال :

nmap -sS 10.1.0.0/24

|

| nmap -sS 10.1.0.0/24 |

يمكننا ايضا القيام بشئ يسمى ال fingerprinting بحيث اقوم باستخدام ال option اللي يسمى :

(-O )

بحيث يقوم بعرض نوع الانظمة الخاصة بالشبكة , من حيث ويندوز ولا لينكس ولا ماك ولا اندرويد ولا ايفون وما الى ذلك

لو اردت تحميل الاداة على جهاز فهذا هو رابط الاداة :

(nmap.org)

Netstat

بخيث هي موجودة في كلا في النظامين اللينكس والويندوز ,بحيث هي تقوم بعمل اظهار للخدمات التي تعمل في النظام الخاص بك , ويمكنك عمل filter من خلال استخدامك لل options

|

| Netstat |

nslookup/dig

بحيث لو لدي عنوان domain واريد استخراج ال ip الخاص به , مثل مثلا google.com , بحيث تعتمد على ال dns سيرفر , ال dig هي خاصة بالينكس وال nslookup خاص بالويندوز

|

| nslookup/dig |

يوجد اداوت اخرى منها ادوات مثل

theHarvester

بحيث هي اداة تقوم بعمل جمع المعلوامات من الشؤكات والمؤسسات واستخراج الايميلات والارقام منهم , (github.com/laramies/theHarvester)

dnsenum

تقوم بعمل استخراج معلومات من ال dns بحيث تكون معلومات اكثر من ال dig ومثيلتها , (github.com/fwaeytens/dnsenum).

scanless

*تقوم بعمل port scan ولكن بطريقة نوعا ما مختلفة , (github.com/vesche/scanless).

Nessus

بحيث تعتبر من اشهر الادوات الخاص باستخراج معلومات عن ال vulnarability تقوم بعمل scan عليها في نظامك , (tenable.com/products/nessus/nessus-professional)

يوجد مئات الادوات التي تختص بال testing وال scanning وجمع المعلومات من الشبكات , وتوجد انظمة تلقائيات نجد فيها هذه الادوات مثل :

من اجل لينكس , KALI (kali.org) plus ParrotOS (parrotlinux.org)

من اجل ويندوز — (fireeye.com/blog/threat-research/2019/03/commando-vm-windows-offensive-distribution.html). بحيث هي نسخة معدلة من الويندوز خاص بالاختراق

التقاط الحزمة (packet capture)

بحيث هو قسم من الادوات اللي مهمتها عمل capture لل packet اللي بتمر في مسار الشبكة , او بمعنى اخذ لقطة من الpacket ومن ثم يتم عمل للبيانات decode لانه بيكون من الطبيعي جدا ان تكون البيانات مشفرة , بحيث يوجد اثنين من يستخدمها :

threat actor

بحيث يقوم باستخدام هذه الطريقة من اجل التجسس وسرقة المعلومات , والتغيير فيها

security admin

بحيث يراقب فيها الشبكة , بحيث يرى الحزم اللي بتدخل وبتخرج ويفحصها حتى بتاكد من خلو اي اشياء ضارة وما الى ذلك

تسمى اداوت ال capture باسم ال sniffer tools , سنتكلم عن اداتين منها وهم الاشهر في هذا النوع , بحيث هم ال tcpdumb وال wireshark

بالطبع ليس بمجرد اتصالك بالشبكة معناه انه يمكنك ان تقوم بعمل captre لانه من الازم ان تكون هناك خدمة تشتغل على البورت الجهاز الموصل على السويتش , بحيث هذه الخدمة تسمى ال span او switched port analyzer , يعني لكي تقوم بعمل ال capture او

الحصول على لقطة من traffic الشبكة , لا بد من تفعيل هذه الميزة في البورت اللي يكون الجهاز متوصل عليه , يعني لو ال span مش شغالة معناه انه مش بيستطيع اخذ ال capture

|

| TAP |

لما اكون اريد ان اقوم بعمل capture بدون تفعيل ال span بقوم باستخدام جهاز يدعى test access port (TAP) , بحيث اقوم بتوصيله في السويتش واعرفه على الجهاز وفقط , واستطيع من هنا اخذ span بدون تفعيل ال capture

الان نبدا في شرح الاداتين الخاصين في ال packet capture بحيث هم

tcpdump

هي اداة cli يعني command line تاتي جاهزة مع توزيعات الاختراق من ال kali وال parrot , يتقوم بحفظ البيانات بامتداد ال .pcap , حتى نستطيع تجربته , بيكون الامر الاساسي هو :

tcpdump -i eth0

بحيث نختار نوع كرت الشبكة اللي انت هتستخدمه , ويوجد الكثير من ال options

مثل:

-w , بحيث تقوم بحفظ الملف الخاص بالعملية pcap. بحيث تقوم بفتح

الملف اللي بيكون بامتداد ال r-

بيكون بامكاننا ان نضيف filter من خلال وضع الكثير من الاومر وال options لو اتينا بمثال :

"tcpdump -i eth0 "src host 10.1.0.100 and (dst port 53 or dst port 80)

بحيث لو مش قمنا بعمل filter سيقوم باستخراج ال scr ip وال mac وال port وكذلك ايضا مع ال dst

ملحوظة

اختصار كلمة scr هي اختصار لكلمة source وال dst تعني ال destination

Wireshark

هي open source وايضا gui , طبعا هذه الاداة غنية جدا عن التعريف , بحيث تعد اشهر الادوات المستخدمة حرفيا في مجال ال sniffer وال capture , بحيث لو قمنا بعمل مقارنة بين ال tcpdump وال wireshark فلن يكون هناك اي مقارنة تذكر لان ال wireshark ستتفوق طبعا

الادة تحتفظ بالملفات ايضا بامتداد ال .pcap

لو سنتكلم عن هذه الأدوات فسريعا هي تقوم بعمل ما تفعله اداةtcpdump ولكن بشكل اوسع وافضل , بحيث هي تستخدم ال gui , ولديا الكثيير والكثييير جدا جدا من ال option التي يمكنك استخدامها , لذلك سيكون لها شرح خاص في مقال لوحدها , فقط ما عليك معرفته في هذه الشهادة عنها هو عملها الاساسي

الاداة تدعم كلا من انظمة لينكس والويندوز

رابط موقع الاداة هو (wireshark.org)

|

| Wireshark |

Packet injection & Replay

حيث هي اداوت حقن ال packet , حيث هذه ادوات دوما من يستخدمها هو ال Threat Actor او Penetration Testing , هذه الادوات هي :

hping

من اشهر ادوات للاشخاص اللي تستخدم هجمات مثل ال DOS حيث ممكن اعمل اشياء مثل :

Hos/port Detection and firewall testing

Tracroute

حيث اداة زي ده لا يكون لها اي نية تماما للاستخدام السلمي , مش زي مثلا ال nmap

Tcpreplay

حيث هي اداة ليا اني اقوم بتغيير محتوى ال packet اللي اخذته اداة مثل ال wireshark يعني مقلا ممكن اغير مسار زي الdes اللي بتكون ال packet ذاهبة له , يعني مثلا المسار هو ان توصل ال packet الى ايبي 8.8.8.8 اللي هو سيرفر جوجل , ممكن نلعب على الpacket ونجعلها تذهب الى موقع مشابه لجوجل ولكن تكون صفحة مزورة وكل شئ يقوم به يوصل لنا هذه من احداهداف استخدام هذه الاداة

Exploitation Frameworks

كل الادوات اللي تكلمنا عنها كانت ما هي الا فقط عن جمع المعلومات واكتشاف وفحص , ولكن ليست اداوت تنفيذية او استغلال او اختراق , لذلك ما سنشرحه الان ادوات حقا قوية :

Remote access trojan (RAT)

بحيث هو جزء من ال Malware بحيث يجعلك تدخل على جهاز الضحية remotely يعني عن بعد ,طبعا الادوات ده بتسبب شئ ما يسمى ال data exfiltration او تسريب البيانات

Metasploit

محبوبة الجماهير , فهي اداة لا داعي للتعريف عنها , حيث سريعا يمكن لهذه الاداة ان تقوم بعمل

open a command shell

بحيث تفتح مثلا التيرمينال وتكتب اوامر وتنفذها على جهاز الضحية

create a user

install software

اداة ال metasploit هي مفتوحة المصدر , والشركة المطور لها هي Rapid7 طبعا هذه الشركة ايضا لديها ادوات خاصة بvulnerability scanning وهي الخاصة بفحص نقاط الضعف , وسنتكلم عنها في هذا ال lesson

Netcat

حيث في البداية هي ممكن نعمل بيها port scanning و fingerprinting(اللي ذكرناها وقلنا انها خاص بالتعرف على الos )

ولكن عملها الاساسي وهو فتح اتصال بينك وبين ال des حيث اقدر اني انقل داتا من عندي لعنده او افتح وصلة اتصال تكون backdoor ليا , وطبعا ممكن ايضا استقبل وكده

Nessus

وهي اداة خاص بشركة tenable وليها نسخة مدفوعة

Open Vas

وهي مجانية بالكامل ومفتوحة المصدر

هذه الادوات تكون مهمتها هي

test network device

بحيث تقوم بفحص الاجهزة من حيث البورتات وال services وتشوف ال protocols وكل الVulnerabilitiy type تقوم بفحصها , بحيث هذه الادوات بيكون لها list , بحيث تكون على عمليات مرتبة وهي :

تقوم بعمل discovery لل hosts اللي موجودة على الشبكة

يقوم بعمل scan لكل الاجهزة اللي في الشبكة , بحيث يشوف ال service المفتوحة هل فيه مثلا weak password مثلا , هل فيه antivirus يكون مامن ال host كويس وهل لو اكتشف نقطة ضعف يبلغ عنها ولا لا ,بحيث ال list اللي بتكون معاه بيكون فيها كل الاشياء اللي هو هيفحصها

يقوم بعمل report عن كل حاجة هو عملها بشكل تفصيلي عن كل اللي اكتشفه من vulnerability وايه الاجهزة المصابة

ال tool بعد الفحص تقوم مش بس باعطاء تقرير بل ايضا يقوم باعطاء ال remediation techniques او طرق العلاج

طبعا لازم اللي بيطلع من ال scanning لازم يكون شخص معين هو اللي يقوم بها , بحيث اي شخص يقوم بالمهمة ده لازم فقط الادمن الخاص بال security هو من يقراها ويتعامل معها

|

| Open Vas |

Application And Web App Scanners

بحيث هو النوع الثاني بالنسبة لل vulnerability scan بحيث هي الخاصة بال web app

هناك ادوات كثيرة منها او اشهرها هي :

Nikto

تقوم بعمل scan على اهم الهجمات اللي على ال Web App مثل ال : XSS , SQLinjection

بشكل عام يجب ان يتم تحديث ال scanner الخاص بك , لان يوميا بيتم اكتشاف ثغرات جديدة , لذلك يجب ان تحدث ال scanner الخاص بك , بحيث نسمي التحديث هو vulnerability feed

حيث في ال Nessus التحديثات بتاعتها تسمى plug-ins

وبالنسبة لل openVAS بيكون اسم التحديثات اسمه NVTs

يتم استخدام بروتوكول يسمى Secure Content Automation (SCAP) بحيث هو السؤول عن ارسال التحديثات لل scanner الخاص بك وهذا البروتوكول مستخدم في جميع الادوات الخاصة بال scanner

Common Vulnerability And Exposures (CVE)

عندما يتم اكتشاف نقطة ضعف , اللي بيفرق بينها وبين غيرها هي ال CVE , حيث مثلا تم اكتشاف ثغرة في الoffise في نظام ويندوز هي بتحمل اسم CVE -2020_1234, طبعا هذا شئ تعبيري ولا يوجد ثغرة بهذا التصنيف , بحيث في البداية كتبنا ال CVE ومن ثم التاريخ اللي هو 2020 ومن ثم رقم الثغرة اللي هو 1234

حيث ال CVE يقوم بتوثيق نقطة الضعف حيث بيكون فيها كل المعلومات بالتفصيل عن الثغرة , وايضا مدى خطورتها , وهي تصيب مين , وال tools الخاصة بال scan لما تيجي تفحص عن الثغرة تستخدم اصلاال list ال CVE الخاصة بالاداة سس

كل CVE بتاخد رقم اسمه CVSS بحيث يكون رقم يوضح مدى خطورة الثغرة , يعني تقييم مدى خطورة الثغرة

|

| CVE |

Credentialed versus Non-credentialed Scanning

حيث هناك انواع للفحص في الادوات الخاصة بال scanner وهي:

Non-credentialed

بحيث هو نوع يحعل الادوات تقوم بعمل الفحص من دون ان تكون لديها اي معلومات او اي pssword او اي صلاحيات , حيث تكون محاكاة لل external كان مهاجم من الخارج لا يعرف شئ

credentialed

بحيث شخص يكون معاه الصلاحيات , بحيث كان يعمل محاكاة لشخص بالداخل بالفعل ولديه المعلومات والصلاحيات

Pentration testing concept

او ممكن نختصر للكلمة ونقول pentest, بحيث ممكن نسمي ال penitent باسم ethical hacking احيانا , اذا كان يتم تنفيذه قانونيا , يعني لك الصلاحيات انك تقوم بعمل اختبار اختراق , او محاكاة

الغرض من اختبار الاختراق

- هل يوجد في جهاز ال victim ثغرة او نقطة ضعف ولا لا

- هل يمكن ان يتم اجتياز او كسر الحماية الخاصة بال victim

- هل تقدر تشوف ال security control الخاصة بال victim

- هل تقدر تعمل ال exploit vulnerability او استغلال لنقاط الضعف

Rules of Engagement

هناك عملية تسبق ال pentest وهي ال sec assessments او تقييم للامن , بحيث الشركة تشوف كل موظف وعمله وصلاحياته

لكن ال pentest تكون شاملة بالكامل

ال Rules of Engagement هي عملية تكون عملية اختبار الاختراق , يتم تحديد حدود , بحيث ايه الاشياء اللي هو ييعملها والاشياء التي لا يمكن ان يتجاوزها ,بحيث يكون في عقد او اتفاق بين الطرفين مثلا :

يجب ان تفحص ال network ده ولا تفحص الخاص بال HR مثلا

Attack Profile

بحيث الشركة تختار ال profile او نوع ال pentes بحيث يكوم هناك ثلاث تصنيفات وهم :

Black Box

بحيث يكون محاكاة ان اختبار الاختراق يكون external بالكامل دون اي معلومات ولا اي صلاحيات يكون مثل ال attacker وهذا الشكل الاشهر

White Box

بحيث بيكون عارف ال topology وكل المعلومات من ايبي وانواع الاجهزة وكل حاجة , بحيث تعمل محاكاة لل insider threat

Gray Box

بحيث بشكل جزئي يكون لديه معلومات عن الشركة والشبكة بحيث بعمل محاكاة لشخص unprivileged insider يعني شخص موجود في الشبكة ولكن ليست لديه صلاحيات

Bug Bounty

زمان كانت مايكروسوفت تتحدي الهاكرز عن اختراق انظمتها , بحيث تحدين هي تفوقت عليهم , ولكن الان الشركات بتقول ماذا لو نجعل الهاكرز في صفنا ,بحيث لو اكتشفت ثغرة بلغ عنها وسأعطيك مكافئة , هذا فقط مصطلح ال bug bounty , ويوجد الان مواقع مشهورة جدا من اجل هذا المجال , ومن اشهرها هو العظيم

Hacker One (https://www.hackerone.com/)

واذا واجهتك اي مشكلة في الفهم او ما شابه , يمكنك على الفور الذهاب الى المجتمع الخاص بنا في Telegram للمناقشة والتواصل معنا من هنا

او اذا واجهتك مشكلة في الموقع او تريد اجابة سريعة يمكنك الذهاب الى اخر صفحة في الموقع ستجد صفحة اتصل بنا موجودة يمكنك ارسالة لنا مشكلتك , وسيتم الرد عليها بسرعة جدا ان شاء الله

ويمكنك الأنضمام الى المجتمع Hidden Lock بالكامل مع جميع قنواته للأستفادة في اخر الأخبار في عالم التقنية وايضا الكتب بالمجان والكورسات والمقالات من خلال الرابط التالي لمجموعة القنوات من هنا

يمكنك ايضا متابعتنا في منصات X او Twitter سابقا , لمشاهدة الاخبار والمقالات السريعة والمهمة من

وفقط كان معكم sparrow مقدم هذه الشهادة من فريق Hidden Lock